Трояны со встроенным кейлоггером и функциями похищения критически важных данных — это одна из старейших разновидностей малвари. За четверть века шпионский софт только эволюционировал, получая все новые функции защиты от детекта. Заодно были освоены мобильные устройства, появились разновидности троянов, предназначенные для таргетированных атак. В этой статье мы рассмотрим наиболее известных представителей коммерческих шпионских программ и поговорим о защитных мерах.

Казалось бы, самый очевидный способ защититься от любого компьютерного шпиона — установить антивирус и навсегда забыть о проблеме. Но «очевидный» — не синоним слову «эффективный». Большинство антивирусных программ ловит троянов примерно так же, как контрразведчики вычисляют настоящих шпионов: по отпечаткам пальцев, то есть методом сигнатурного детектирования.

Сигнатура — это хранящийся в специальной базе уникальный идентификатор файла, с помощью которого можно отличить его от других. Если образец этого вредоносного файла ранее не исследовался в вирусной лаборатории и его сигнатура не добавлена в базы, антивирус не сможет опознать его.

Есть разные способы обойти сигнатурный детект — «Хакер» о них неоднократно писал. Остается еще эвристика. Но и эвристические механизмы поиска угроз, опирающиеся на поведенческий анализ, выполнение программы в песочнице и прочие ухищрения, — не панацея, иначе антивирусы не сталкивались бы с ложными срабатываниями. Иными словами, даже если на твоем компьютере установлена самая современная защита, это отнюдь не означает, что ты в безопасности.

Какие же коммерческие программы-шпионы наиболее популярны сейчас на рынке и как вычислить их присутствие в системе?

Кибершпионская софтина под названием FinFisher, она же FinSpy, была разработана компанией Gamma Groupи применялась, по слухам, для политической слежки за журналистами и диссидентами в разных странах мира. Программу в 2011 году слил в WikiLeaks Джулиан Ассанж, после чего она стала достоянием анонимусов и подверглась пристальному изучению со стороны специалистов по информационной безопасности и прочих заинтересованных лиц. «Хакер» уже рассказывал об этой замечательной программе.

FinFisher может перехватывать переписку жертвы в социальных сетях, отслеживать почтовые сообщения, работать кейлоггером, предоставлять доступ к хранящимся на инфицированной машине файлам, а также записывать видео и аудио с помощью встроенного микрофона и камеры. Существуют сборки FinFisher под Windows, macOS и Linux. Кроме того, были созданы мобильные версии трояна практически для всех существующих сегодня платформ: Android, iOS, BlackBerry, Symbian и Windows Mobile.

Схема распространения FinFisher типична для троянов: шпион раздавался с помощью загрузчиков, которые рассылались по электронной почте под видом полезных приложений или прилетали на компьютер с обновлениями ранее установленной безопасной программы. В одной из атак, исследованных ребятами из ESET, использовалась также реализация схемы MITM: при попытке скачать нужную программу ничего не подозревающая жертва перенаправлялась на фишинговый сайт, откуда загружала дистрибутив «с сюрпризом». В рассмотренном ESET примере FinFisher был встроен в дистрибутив утилиты TrueCrypt. Ирония заключается в том, что юзер, желающий защитить свои данные и зашифровать диск для пущей безопасности, своими руками устанавливал spyware на собственную машину.

Создатели постарались сделать работу FinFisher максимально незаметной и всячески затруднить обнаружение трояна. В его коде имеются функции антиотладки, предотвращения запуска в виртуальной машине, противодействия дизассемблированию, а сам код обфусцирован. Кроме того, программа старается действовать в зараженной системе незаметно и лишний раз не обращать на себя внимание пользователя.

Выловить FinFisher на устройстве вручную — весьма нетривиальная задача. Известные семплы успешно детектируются и удаляются популярными антивирусными программами, а вот неизвестные… С ними сложнее.

Как бы банально это ни звучало, но очевидным (и весьма действенным) средством защиты от этого шпиона служит правильно настроенный файрвол. Во время работы FinFisher устанавливает соединение не только со своим управляющим сервером (его адрес может меняться от семпла к семплу), но и с несколькими другими хостами, откуда подгружаются его компоненты. Если настроить брандмауэр так, что он будет параноидально блокировать соединения приложений с неизвестными узлами, FinFisher не сможет нормально работать на таком устройстве. Ну а чтобы не получить протрояненную доброжелателями софтину вместо чистого дистрибутива, лучше качать программы по HTTPS и не лениться проверять цифровую подпись устанавливаемых приложений.

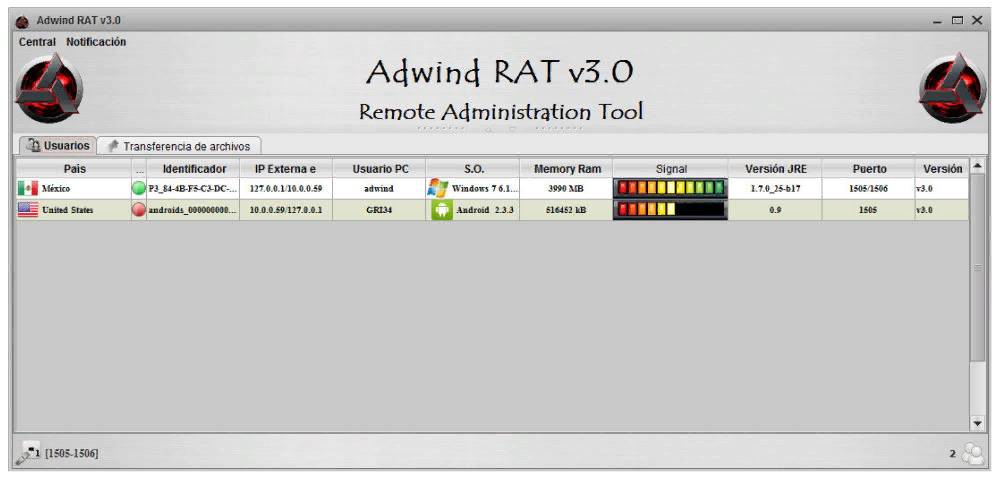

Эта кросс-платформенная программа, которую можно отнести к категориям RCS (Remote Control System) или RAT (Remote Access Tool), получила известность в 2016 году, а выявлена была еще раньше — в 2013-м. «Хакер» уже писал о ней. Этот трой известен под разными именами: Sockrat, JSocket, jRat, Unrecom, Frutas и AlienSpy. Фактически все это — перепевки одной и той же мелодии.

Поскольку Adwind написан на Java, он ориентирован практически на все платформы, где есть ее поддержка: Windows, Linux, macOS и, конечно же, Android. Популярность Adwind у анонимусов объясняется прежде всего тем, что трой долгое время распространялся по схеме SAAS (Software as a Service), то есть по подписке. У разработчиков был свой интернет-магазин, служба технической поддержки и даже рекламный канал c видосами на ;PornHubYouTube. Ценник был вполне демократичным: от 20 до 300 вечнозеленых американских долларов в зависимости от выбранного пакета услуг. Вторая причина — относительная простота получения рабочего покриптованного бинарника, который не будет палиться антивирусами — по крайней мере до тех пор, пока кто-нибудь не зальет его на VirusTotal.

Основное назначение трояна — предоставлять доброжелателям несанкционированный доступ к скомпрометированной машине. Кроме того, он может делать скриншоты, фиксировать нажатия клавиш, воровать из браузеров сохраненные пароли и данные форм, а также баловаться с камерой и микрофоном.

Основной канал распространения шпиона — электронная почта. Потенциальным жертвам атаки рассылали письма, либо имеющие во вложении даунлоадер в формате .JAR, либо содержащие HTML-код со вставками на VBScript и JScript, который втихаря подтягивал на машину JRE и дроппер трояна. Аналитики из «Лаборатории Касперского» фиксировали также случаи распространения Adwind с использованием документов RTF, содержащих эксплоит для уязвимости CVE-2012-0158.

Чтобы защититься от проделок Adwind, можно отключить на компьютере Java или снести Java Runtime — не дожидаясь, как говорится, перитонита. И разумеется, не устраивать соревнований по скоростному открытию аттачей в электронных сообщениях, полученных от подозрительных отправителей. Если Java тебе таки очень нужна, еще один примитивный, но действенный метод защиты от Adwind — смена ассоциации файлов .JAR с JRE на, скажем, notepad.exe.

В Android полностью выкорчевать Java по понятным причинам невозможно, но там достаточно всего лишь не рутовать девайс и не устанавливать что угодно откуда попало, ограничившись Google Play в качестве основного источника приложений.

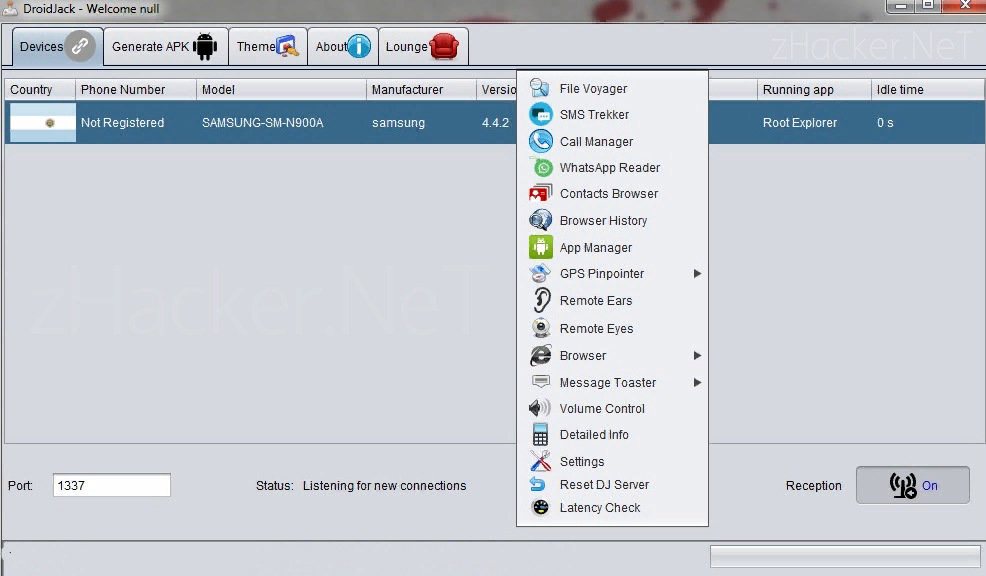

Так называется, наверное, самая известная коммерческая утилита удаленного управления для Android, которая основана на приложении Sandroid. Эта тулза состоит из двух компонентов: клиентской и серверной части. Одна устанавливается на смартфон или планшет в виде файла APK, вторая реализована как обычное приложение Windows, которое позволяет управлять устройством. Пожизненная лицензия на эту софтину стоит 210 долларов.

DroidJack позволяет передавать текущие GPS-координаты девайса, управлять входящими и исходящими вызовами, записывать телефонные разговоры, читать и отправлять SMS, сообщения в WhatsApp, просматривать историю браузера, список запущенных приложений, копировать контакты, получать изображение со встроенной камеры, управлять громкостью и многое другое.

Очевидно, что для работы DroidJack нужно сначала установить приложение на устройство. Сделать это можно, либо физически завладев им, либо каким-то образом вынудив пользователя поставить программу самостоятельно. У большинства известных на сегодня семплов DroidJack отсутствуют какие-либо механизмы скрытной установки.

Тулза свободно продается, но цена не особенно демократичная. Именно поэтому добрые девелоперы разработали более дешевые аналоги этой программы — среди них можно отметить, например, OmniRAT, способную похвастаться почти таким же набором функций, но в четыре раза дешевле.

Первое, на что следует обратить внимание пользователю, — и DroidJack, и OmniRAT требуют при инсталляции большое количество разрешений. Если ты пытаешься поставить на свой смартфон фонарик, резонно задуматься, зачем ему доступ к отправке SMS и адресной книге.

Во-вторых, даже несмотря на то, что шпион удаляет свой значок из списка приложений, работающую программу все равно видно в перечне запущенных процессов. Наконец, DroidJack прекрасно ловится большинством современных антивирусов для Android, поэтому регулярная проверка устройства бывает все же небесполезна.

Пегас — это, как известно, конь с крыльями. Применительно к Android и iOS Pegasus — это троянский конь, одна из известнейших разновидностей коммерческих мобильных шпионов.

Любопытно, что Pegasus способен устанавливаться на мобильные устройства Apple, не подвергнутые процедуре джейлбрейка. В ходе нескольких известных целевых атак «Пегаса» пытались доставить на iPhone при помощи SMS-сообщений, содержащих вредоносную ссылку. Для установки в систему шпион использует уязвимости, правда для устаревших на сегодняшний день версий iOS (до 9.3.5). Однако никто не знает точно, на что способны более современные редакции Pegasus, разработчики которого (а в создании шпиона подозревают израильскую компанию NSO Group) здравствуют и поныне.

Троян состоит из нескольких функциональных модулей, которые подгружает на инфицированное устройство по мере необходимости. Набор функций у Pegasus в целом стандартен для подобного spyware: это кейлоггинг, создание скриншотов, чтение SMS и почтовой переписки, копирование истории браузера, прослушивание телефонных звонков и так далее.

Программа старается вести себя по возможности скрытно и никак не проявляться на скомпрометированном устройстве. Если она обнаружит, что в телефон вставлена другая сим-карта, или не сумеет достучаться до управляющего сервера в течение 60 суток, программа самоуничтожается. Все это свидетельствует о том, что Pegasus заточен на таргетированные атаки, это не «оружие массового поражения».

Известные образцы Pegasus для Android не используют уязвимостей, но для получения администраторских привилегий (без которых не смогут украсть с девайса ничего, кроме названия его модели) применяют традиционную тактику — достают юзера назойливыми алертами до тех пор, пока он не согласится нажать на заветную кнопочку.

Методов защиты от Pegasus существует несколько: для владельцев iPhone и iPad — вовремя обновлять систему, для пользователей Android — не выдавать левым приложениям административных полномочий, даже если они очень об этом просят.

Коммерческие программы-шпионы были, есть и будут есть системы пользователей. Просто потому, что спрос, как говорил один умный дядька по имени Джон Мейнард Кейнс, рождает предложение.

Антивирусы, как мы уже выяснили, не панацея, поэтому для защиты от spyware следует использовать самый мощный из существующих на сегодняшний день аналитических инструментов — головной мозг.

Проверяй устанавливаемые программы антивирусными утилитами, следи, на какие сетевые адреса они стучатся во время работы, наблюдай, какие процессы запускаются в системе, не забывай вовремя обновлять ОС, отключать ненужные компоненты вроде Java Runtime и накатывать по вечерам не только ноль пять нефильтрованного, но и все актуальные патчи безопасности.

https://telegra.ph/Spyware-Kak-rabotayut-populyarnye-shpionskie-programmy-i-kak-ot-nih-zashchititsya-05-07